近期,AMD主板制造商紛紛推出了搭載最新版AGESA 1.2.0.3C固件的BIOS更新,此次更新的核心目的是修補Zen5架構處理器中存在的一個嚴重安全漏洞。這一舉措標志著AMD及其合作伙伴在保障用戶數據安全方面邁出了關鍵一步。

據悉,該安全漏洞最初在Zen架構的多個版本中被發現,從初代Zen到Zen4均受影響,并已經得到了修復。然而,就在上個月,研究人員再次在Zen5架構中識別出了同樣的漏洞問題,這無疑為AMD及其用戶帶來了新的挑戰。

根據AMD發布的安全公告,修復該漏洞的代碼已于上月末提供給主板制造商。但由于驗證和集成工作的復雜性,主板BIOS的更新工作直到最近才開始逐步推進。其中,微星800系列主板率先完成了更新部署,為用戶提供了及時的安全保障。

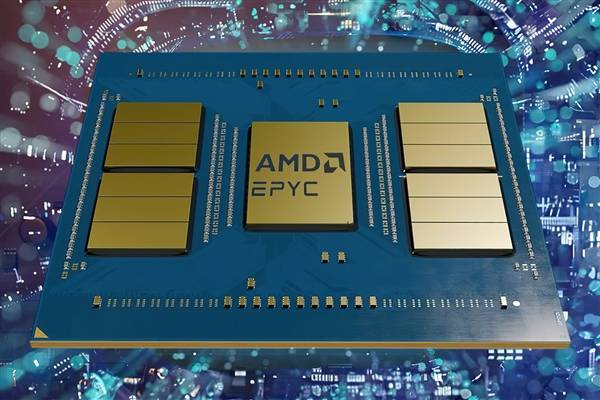

這一漏洞被命名為“EntrySign”(編號為AMD-SB-7033),是由Google的研究人員發現的。漏洞的根源在于AMD簽名驗證機制中使用的弱哈希算法,這使得未經授權的惡意代碼有可能在CPU上執行,從而威脅到系統的整體安全。

值得注意的是,該漏洞影響范圍廣泛,涵蓋了AMD全系Zen架構的產品,無論是數據中心的EPYC處理器、發燒級的線程撕裂者,還是桌面和筆記本上的銳龍/速龍系列,以及嵌入式的EPYC/銳龍產品,均無一幸免。這意味著,無論用戶處于哪個領域,都需要密切關注并盡快應用相關的安全更新。

面對這一嚴峻的安全挑戰,AMD及其合作伙伴的快速響應和積極行動無疑為用戶吃下了一顆定心丸。然而,用戶也應保持警惕,及時關注主板制造商發布的BIOS更新信息,并盡快完成更新操作,以確保自身系統的安全穩定。