知情人士透露,以色列移動設備取證公司Cellebrite向聯邦調查局(FBI)提供了一款尚未發行,仍在進行內部測試的評估版本手機破解程序,FBI利用它只花了不到40分鐘就解鎖了特朗普槍擊案刺客托馬斯·馬修·克魯克斯(Thomas Matthew Crooks)的手機。

FBI駐匹茲堡辦公室的特工首先利用在售Cellebrite工具解鎖克魯克斯的手機,未能成功。于是手機當天被送往FBI匡提科總部,總部人員呼叫大客戶支援,Cellebrite隨即提供了一款尚未發行的工具,使調查人員能在40分鐘內解鎖手機。

至于在手機里找到了什么線索,FBI向國會議員提供了一份情況簡報,表明克魯克斯查找了特朗普的行程,以及民主黨陣營芝加哥黨代會的日期。克魯克斯還在網上搜索過有關重度抑郁的信息,并對某些關鍵人物感興趣,比如FBI局長與司法部長。

調查人員還發現了一個模仿克魯克斯言行的Steam賬戶,最近一條動態聲稱“7月13號是我的首秀,敬請關注。”起初調查人員以為這是克魯克斯的+1賬戶,但進一步調查顯示這個賬戶很可能是他人偽造的。

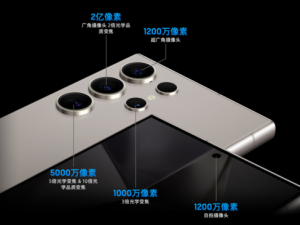

有報道指,現行Cellebrite破解工具無法解鎖iOS 17.4之后的蘋果手機,以及處于關機狀態下的谷歌Pixel 6、7、8手機。

Cellebrite在支持名單中列明,破解僅限于17.3.1之前的舊款蘋果手機,比如iPhone XR與iPhone 11,針對iPhone 12的17.3.1破解即將釋出。一旦這些手機的操作系統升級至iOS17.4或更新版本,Cellebrite暫無破解辦法。

至于安卓手機,對Cellebrite來說鮮有無法破解者。有報道指克魯克斯擁有一臺較新款式的三星手機,被FBI輕松攻破的手機可能就是這臺設備。

唯一的例外是處于關機狀態下的谷歌Pixel 6、7、8手機,由于冷啟動會阻止Cellebrite所掌握的漏洞,在這種情況下破解者只能拿到系統數據(而非用戶數據)。

還有一種情形是系統漏洞被灰帽黑客掌握,這些所謂0day漏洞被有償或無償提供給相關機構。

圣貝納迪諾慘案中待解鎖的iPhone 5C就是這種情況,灰帽黑客向FBI透露了一個未公開漏洞,后者得以設計一款工具,暴力猜測手機解鎖密碼而不會觸發蘋果的數據擦除安全機制(多次輸入錯誤密碼會導致手機數據擦除)。

由于蘋果拒絕為FBI編寫繞開數據擦除安全機制的代碼,雙方一度鬧上法庭要開聽證會,灰帽黑客的出場化解了這種尷尬。